Datendiebstahl und das Darknet: 5 Dinge, die du wissen solltest

Gestohlene Identitätsdaten landen häufig auf illegalen Schwarzmärkten des Darknets. Was das Darknet ist, wie Daten dort hingelangen und was dort mit ihnen passiert, erfährst du in diesem Artikel.

Der Begriff „Darknet" steht für ein verborgenes Netzwerk im Internet. Ursprünglich erfunden, um Menschen ein anonymeres Surfen sowie Zugang zu unzensierten Informationen zu ermöglichen, steht es mittlerweile im Ruf, auch Treffpunkt für allerhand illegale Geschäfte zu sein. Hier wird mit Drogen, Waffen, Raubkopien gehandelt - und auch mit gestohlenen Daten. Die fünf wichtigsten Infos darüber, was das Darknet genau ist, wie deine persönlichen Daten dort landen und was die Folgen sein können, erläutern wir dir hier.

Was ist das Darknet und wie funktioniert es?

Wer im Internet anonym surfen oder kommunizieren, den eigenen physischen Standort verbergen oder Zugriff auf blockierte Webseiten haben möchte, kann das im Darknet tun. Im Darknet werden Herkunft und Ziel von Informationen beziehungsweise Datenpaketen verschleiert, die beim Surfen verschickt werden. In Deutschland ist das Darknet ein legales Netzwerk, das jede und jeder ohne Weiteres nutzen kann. Dafür muss lediglich ein spezieller Browser, der sogenannte TOR-Browser, installiert werden. TOR ist ein Akronym für „The Onion Router” (Onion = Zwiebel) und bezeichnet das technische Konzept für die Übertragung der Daten innerhalb dieses Netzwerks. Diese Daten werden mehrfach verschlüsselt und über ständig wechselnde Routen geleitet. Ziel des sogenannten Onion-Routings ist es, dass ein Nutzer nicht den von ihm angeforderten Webinhalten zugeordnet werden und er somit anonym bleiben kann.

Seinen schlechten Ruf verdankt das Darknet nicht seiner ursprünglichen Idee: Für Millionen Menschen weltweit ist das Netzwerk die einzige Möglichkeit, staatliche Zensurmaßnahmen und Restriktionen zu umgehen. Journalisten, Oppositionelle, Whistleblower und Menschenrechtler finden hier Schutz vor ihren politischen Verfolgern, indem sie anonym geheime Informationen austauschen können.

Doch auch Kriminelle nutzen die Infrastruktur des Darknet. Ihnen bietet es die Möglichkeit, illegale Geschäfte abzuwickeln, die nicht oder nur mit erheblichem Aufwand auf sie zurückgeführt werden können. Denn im sogenannten Clear Web, also dem sichtbaren Internet, können alle Seiten und Inhalte gefunden und angeforderte Inhalte den Usern zugeordnet werden. Deshalb florieren Schwarzmärkte und gesetzeswidrige Inhalte im Darknet. Das Darknet spielt somit eine immer größer werdende Rolle in der Cyberkriminalität.

Wie unterscheiden sich Clear Web, Deep Web und Darknet?

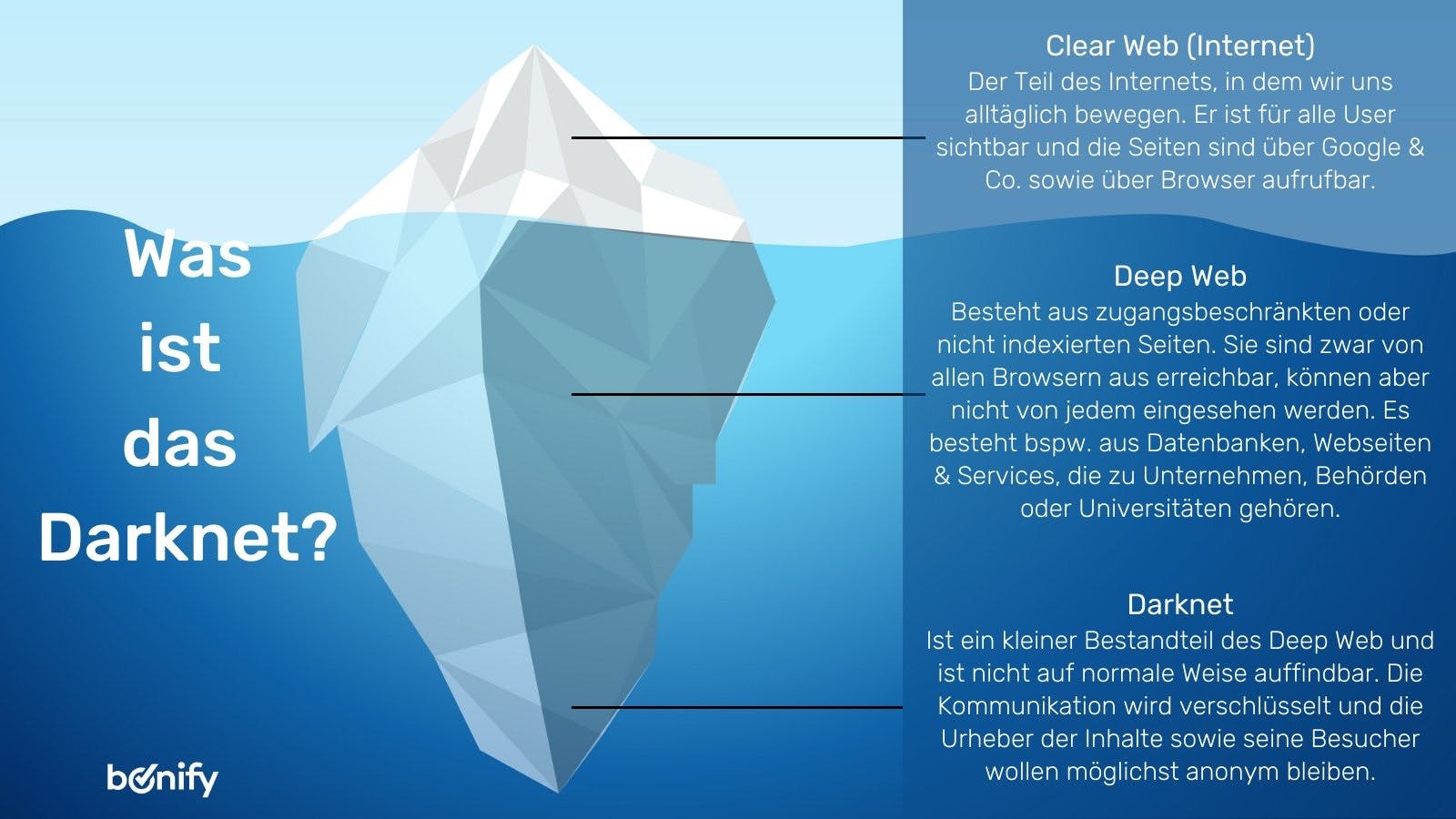

Das Internet besteht aus drei Ebenen: dem Clear Web, dem Deep Web sowie dem Darknet. Um diese drei Bereiche zu unterscheiden, sind für den User zwei Merkmale entscheidend, nämlich die Indexierung und die Verschlüsselung. Diese beeinflussen wiederum, wie transparent Angebote im Internet sind. Wer besser verstehen will, wo und wie sich das Darknet im Kontext des Internets einordnet, sollte diese drei Bereiche und ihre jeweiligen Merkmale kennen:

Das Clear Web bezeichnet den Teil des Internets, in dem wir uns alltäglich bewegen. Dieser Bereich ist für jeden User sichtbar, da seine Seiten indexiert werden. Das heißt, Seiten des Clear Web können über Suchmaschinen wie Google & Co. sowie über Browser gefunden werden. Das geschieht, weil sogenannte Crawler ständig das gesamte Internet durchsuchen und neue Adressen hinzufügen, die dann in ein Ranking aufgenommen werden. Verschlüsselt sind Seiten des Clear Web in der Regel nicht, sodass der User hier alle Inhalte und Angebote einsehen und auf sie zugreifen kann.

Das Deep Web – der größte Bereich des Internets - besteht aus zugangsbeschränkten oder nicht indexierten Seiten. Diese sind zwar von allen Browsern aus erreichbar, können aber nicht von jedem eingesehen werden. Der Übergang vom Clear Web zum Deep Web ist teilweise fließend: Beim Einloggen ins Online-Banking oder beim Bezahlvorgang im Online-Shop verlässt man das Clear Web, da die erforderlichen Informationen verschlüsselt werden müssen. Solche Bereiche bilden abgeschlossene, nicht frei zugängliche Netzwerke. Erreichbar sind die vorgeschalteten Seiten dennoch über das Clear Web. Weitere typische Netzwerke im Deep Web gehören beispielsweise zu Behörden, Unternehmen oder Bildungseinrichtungen.

Das Darknet ist ein kleiner Bestandteil des Deep Web. Es beschreibt anonyme Netzwerke, sogenannte Peer-to-Peer-Overlay-Netzwerke. Hier sind die Inhalte beziehungsweise Webseiten über herkömmliche Suchmaschinen und Browser nicht auffindbar, da sie in den herkömmlichen Suchmaschinen nicht indexiert sind. Den Nutzern soll größtmögliche Anonymität sowie der unzensierte Zugang zum Internet ermöglicht werden, welcher in einigen Ländern durch staatliche Restriktionen nicht möglich ist. Das Darknet ist nur mithilfe spezieller Software auffind- und nutzbar. Das Merkmal der Verschlüsselung spielt im Darknet eine maßgebliche Rolle, worauf wir im Folgenden eingehen.

Wie funktioniert das Darknet?

Darknets setzen auf die gleiche Technik wie alle anderen Internetdienste – Webseiten, Blogs, Foren, E-Mail-Programme, Filesharing – und sind prinzipiell für jeden zugänglich. Voraussetzung ist die Verwendung einer speziellen Software: Das Darknet wird häufig mit dem sogenannten TOR-Netzwerk gleichgesetzt. Dieses besteht aus zahlreichen Servern auf der ganzen Welt. Um Zugriff auf das Netzwerk zu erhalten, benötigt man den TOR-Browser und den „Onion-Proxy”. Beides kann im herkömmlichen Internet legal und kostenlos heruntergeladen werden. Mithilfe des Onion-Proxys wird eine Kette von zufälligen, verschlüsselten Verbindungen über mehrere Server an verschiedenen Standorten aufgebaut. Diese Verbindungen laufen nun über das Darknet.

Mit dem TOR-Browser können Seiten und Inhalte im herkömmlichen Internet, dem Clear Web, gefunden werden, allerdings deutlich anonymer und unzensiert. Außerdem kann mit dem Browser auf sogenannte „Hidden Services” zugegriffen werden, die nur in diesem Netzwerk gefunden werden können. Um auf kriminelle Seiten zu gelangen, wie beispielsweise digitale Schwarzmärkte, muss man die genaue Adresse kennen und explizit danach suchen. Die Rückverfolgung einer TOR-Verbindung ist, wenn überhaupt, nur mit sehr viel Aufwand möglich. Deshalb ist das Darknet auch ein idealer Ort für Drogen-, Waffen- und Datenhandel, Geldwäsche, Kreditkartenbetrug, illegales Filesharing und vieles mehr.

Wie gelangen meine persönlichen Daten ins Darknet?

Ein Bestandteil der Darknet-Infrastruktur sind virtuelle Schwarzmärkte. Hier findet unter anderem die Hehlerei mit gestohlenen Identitäten statt, die sowohl für Verkäufer als auch Käufer überaus lukrativ ist. Doch wie gelangen die Daten überhaupt hierher?

Viele Cybercrime-Attacken wie Phishing, Spam und Malware zielen darauf ab, personenbezogene Daten auszuspähen und Identitäten zu stehlen. Wir haben euch die Methoden in diesem Artikel vorgestellt und erläutert. Jeder dritte Deutsche ist bereits Opfer eines Identitätsdiebstahls geworden. Diese illegalen Methoden werden dazu eingesetzt, sensible Daten und digitale Identitäten abzugreifen.

Beim Phishing erhält das Opfer beispielsweise eine authentisch wirkende E-Mail von Paypal, in der das Logo der Firma täuschend echt imitiert wird. Die E-Mail informiert darüber, dass der Paypal-Account gehackt und Geld ins Ausland transferiert wurde. Zusätzlich fordert sie dringlich dazu auf, einen Link in der Mail anzuklicken, um sich mit Username und Passwort einzuloggen. Folgt das Opfer diesen Anweisungen, hat der Betrüger alle Daten, die er benötigt, um sich in das Konto einzuloggen und weitere personenbezogene Daten wie Bankverbindung und Geburtsdatum abzugreifen.

Mithilfe von Viren, Schadsoftware und manipulierten Webseiten können sich die Täter also Zugriff auf sensible Daten verschaffen, Passwörter mitlesen oder vertrauliche Informationen abgreifen. Die Cyberangriffe beschränken sich nicht auf PC- und E-Mail-Programme, sondern können auch in Smartphone-Apps lauern.

Die entsprechenden Tools und Bots können übrigens ebenfalls im Darknet erworben werden. Der sogenannte „Crimeware-as-a-Service” bietet weniger technikaffinen Kriminellen beispielsweise Phishing-Toolkits, Ransomware und Botnetze gegen Bezahlung. So können sie Infrastrukturen und komplett eingerichtete Systeme für den Einsatz von Schadsoftware mieten oder kaufen und Cyberattacken durchführen, um gezielt Daten auszuspähen und Identitäten zu stehlen.

Cyberkriminelle nutzen die gestohlenen Daten nicht immer nur, um selbst damit Online-Betrug zu begehen - beispielsweise den Einkauf auf fremde Rechnung. Die entwendeten Daten werden darüber hinaus als Handelsware auf digitalen Schwarzmärkten angeboten. Dort können sie erworben und wiederum für kriminelle Machenschaften eingesetzt werden. Laut dem Bundeskriminalamt (BKA) werden durch die Datenhehlerei im Darknet erhebliche Gewinne auf beiden Seiten generiert.

Was passiert mit meinen Daten im Darknet?

Mit gestohlenen Profilen und Identitätsdaten können Kriminelle auf den virtuellen Schwarzmärkten des Darknets viel Geld machen. Außerdem entgehen sie so weitgehend dem Risiko, wegen Datenmissbrauchs strafrechtlich verfolgt zu werden, da sie die entwendeten Informationen nicht selbst nutzen, sondern im Darknet verkaufen und ihre betrügerischen Aktivitäten hier kaum auf sie zurückgeführt werden können.

Die Käufer zahlen im Darknet für die gestohlenen Daten und zugehörige Dienstleistungen in Kryptowährungen wie Bitcoin. Doch wie viel ist eine Identität wert? Laut einer Studie von Flashpoint, einem globalen Anbieter von Risk Intelligence, kosten zum Beispiel Datensätze, die als Grundlage für Identitätsdiebstahl herhalten und neben Namen und Geburtsdatum auch die Anschrift beinhalten, vier bis zehn US-Dollar pro Paket. In Deutschland reichen diese Angaben oftmals aus, um damit online auf Rechnung einkaufen zu können. Der Preis steigt, wenn zusätzlich Kontoinformationen dabei sind, abhängig vom Credit Score des Opfers, der mit dem deutschen Bonitätsscore vergleichbar ist.

Die McAfee-Studie „The Hidden Data Economy” aus dem Jahr 2018 legt offen, dass Betrüger in der EU für vollständige Kreditkartendaten etwa 40 Euro verlangen. Die Käufer haben darüber hinaus weitere Optionen für Daten, einschließlich der geografischen Quelle sowie dem verfügbaren Guthaben der Kreditkarte. Diese Optionen wirken sich auf den Preis einer Karte aus, der so bis zu 190 Euro in der EU betragen kann. Auch Konten von Online-Zahlungsdiensten werden im Darknet verkauft. Hier ist ein bestimmender Faktor, der den Preis beeinflusst, der Saldo des gehackten Online-Kontos. Die Preise schwanken zwischen 20 und 300 Euro.

„Underground Economy”: das Darknet als krimineller Umschlagplatz

Für gestohlene Daten von Bürgern in Europa stellt die oben genannte Flashpoint-Studie deutlich höhere Preise fest als beispielsweise für US-Bürger. Als Grund wird ein knapperes Daten-Angebot vermutet. Doch der Datenhandel im Untergrund floriert und nimmt stetig zu, auch hierzulande. Im jährlich erscheinenden „Bundeslagebild Cybercrime” für das Jahr 2019 spricht das BKA im Zusammenhang von Cyberkriminalität und den Aktivitäten im Darknet von einer „Underground Economy”. Diese sei zunehmend professionell organisiert und durch Arbeitsteilung hocheffizient.

Weiter bezeichnet das BKA in seinem Bericht die Marktplätze im Darknet als bedeutende Größe in Bezug auf strafrechtlich relevante Inhalte und Finanzvolumen. Nicht nur Anbieter und Abnehmer des anonymen Handels profitieren, sondern auch die Betreiber solcher Marktplätze, indem sie Verkaufsgebühren verlangen.

Gestohlene Daten werden jedoch nicht ausschließlich über die Marktplätze verschachert. Teilweise liegen sie im Darknet unverschlüsselt als Sammlung vor, die einer Selbstbedienungs-Datenbank gleicht: Dritte können hier personenbezogene Informationen beispielsweise gegen kleine Spenden beziehen, die sie in Form von Kryptowährung überweisen. Der Käufer hat im Anschluss nicht einmal mehr den Aufwand, die Daten selbst entschlüsseln zu müssen.

Welche Folgen kann der Handel mit meinen Daten im Darknet für mich haben?

Identitätsdiebstahl kann für das Opfer in jedem Fall negative Folgen haben, egal, ob sie von den Cyberkriminellen selbst missbraucht werden oder von Dritten, die die Daten auf illegalen Schwarzmärkten erworben haben. Im Darknet vervielfacht sich das Risiko des Missbrauchs noch, da dort teilweise ganze Datensammlungen über einen längeren Zeitraum jedem zur Verfügung stehen, der sie kaufen möchte. Das heißt, derselbe Datensatz kann wiederholt betrügerisch eingesetzt oder weiterverkauft werden.

In der Folge entstehen dem Opfer häufig finanzielle Schäden, enorme bürokratische Aufwände und langfristige, negative Auswirkungen auf die Reputation, beispielsweise im Zusammenhang mit der Bonität.

Gestohlene Daten kommen nicht immer unmittelbar zum Einsatz. Gerade dann, wenn sie zu dem Zweck entwendet wurden, weiterverkauft zu werden, kann zwischen dem Abgreifen der Daten und ihrem Missbrauch viel Zeit vergehen. Umso wichtiger ist es, sich zum einen von vornherein vor Datendiebstahl zu schützen und zum anderen, die eigenen Daten permanent zu überwachen. Wie du das machen kannst, beschreiben wir im Folgenden.

Wie kann ich verhindern, dass meine Daten im Darknet landen?

Es gibt keinen hundertprozentigen Schutz vor Datendiebstahl. Sind Kriminelle erst in den Besitz deiner Daten gekommen, können sie sie ohne Weiteres im Darknet zum Verkauf anbieten. Daher ist es von großer Bedeutung, dass du dafür sorgst, es Kriminellen nicht auch noch leicht zu machen, an deine Daten zu kommen. Dabei hilft es dir, wenn du über die üblichen Methoden des Online-Betrugs Bescheid weißt und so beispielsweise Phishing- und Spam-Mails sowie weitere Betrugsmaschen sofort erkennen und beseitigen kannst. Darüber hinaus solltest du jedes deiner Geräte mittels Anti-Viren-Programmen und regelmäßigen Sicherheits-Updates vor fremden Zugriffen schützen.

Nicht zuletzt solltest du deine sensiblen Daten stets langfristig im Blick behalten. Dies kannst du beispielsweise tun, indem du deine Bonität in regelmäßigen Abständen prüfst, deine Bonitätsauskunft auf fehlerhafte Einträge checkst und mithilfe von speziellen Programmen deine persönlichen Daten überwachst. Deine E-Mail-Adressen und damit zusammenhängende Daten kannst du beispielsweise vom Identity Leak Checker des Hasso-Plattner-Instituts (HPI) scannen lassen, um herauszufinden, ob sie gehackt wurden.

Identitätsdiebstahl:

Identitätsdiebstahl: die Gefahr aus dem Internet

Identitätsdiebstahl: 9 Methoden, wie Betrüger an deine Daten kommen

Opfer von Identitätsdiebstahl? Das kannst du tun!

Darum kann Identitätsdiebstahl deine Bonität ruinieren

Verloren oder gestohlen:

Portemonnaie gestohlen? Dann solltest du schnell handeln!

Ausweis verloren oder gestohlen