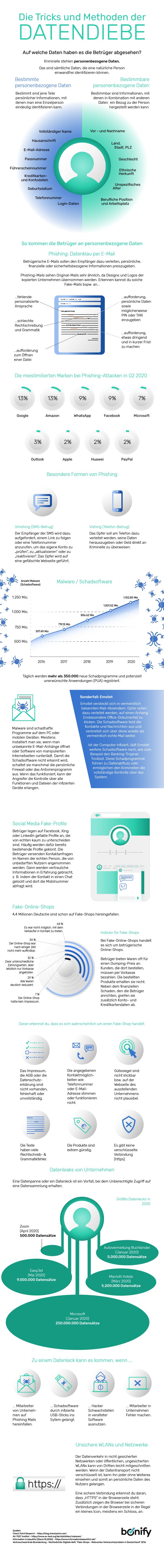

Identitätsdiebstahl: 9 Methoden, wie Betrüger an deine Daten kommen

Identitätsdiebstahl ist ein Trend, der weiterhin zunimmt. Um an die Daten zu gelangen, nutzen Cyberkriminelle verschiedene Methoden. Wir zeigen euch, welche das sind. Mit Infografik.

Internetkriminalität betrifft immer mehr Verbraucher und verursacht Schäden in Milliardenhöhe. Sie basiert in den meisten Fällen auf Identitätsdiebstahl. 9 Methoden, mit denen Kriminelle sowohl online als auch in der analogen Welt an persönliche Informationen kommen, erläutern wir in diesem Artikel.

Cybercrime weiter auf dem Vormarsch

Laut einer aktuellen Auswertung des Bundeskriminalamtes (BKA) nimmt die Internetkriminalität in Deutschland weiter zu. Demnach ist für das Jahr 2019 mit knapp über 100.000 registrierten Fällen von Cybercrime ein Anstieg von 15 Prozent gegenüber dem Vorjahr zu verzeichnen und somit ein neuer Höchststand. Auch der Grad an Professionalität und Anpassungsfähigkeit der Cyberkriminellen steigt laut dem BKA weiter an.

Der Missbrauch der gestohlenen Daten ist ein zunehmendes Problem für Verbraucher und Unternehmen. Von Identitätsdiebstahl ist mittlerweile fast jeder dritte Deutsche betroffen. Die Dunkelziffer durch nicht aufgeklärte Internetkriminalität dürfte weit höher liegen als die Anzahl bestätigter Betrugsfälle. Laut dem Branchenverband BITKOM ist im vergangenen Jahr durch Online-Betrug ein wirtschaftlicher Schaden von über 100 Milliarden Euro entstanden. Darüber hinaus gibt es immer wieder Fälle, in denen ihrer Identität bestohlene Personen per Haftbefehl gesucht werden, ohne davon zu wissen, oder in denen Opfern eine Gehalts- und Kontopfändung droht.

Kennst du die Methoden beim Identitätsdiebstahl?

Diese Fakten machen deutlich, wie wichtig es ist, sich vor Datendiebstahl zu schützen. Ein wichtiger Schritt dafür ist, die gängigen Methoden der Internetkriminellen zu kennen und durch entsprechende Maßnahmen gezielt für die Sicherheit der eigenen personenbezogenen Daten vorzusorgen.

Für die Aneignung einer fremden Personenidentität reichen oft schon der Name und das Geburtsdatum einer Person oder ihr Nutzername und das Passwort. Auch Konto- und Kreditkartennummern, PINs, TANs und Telefonnummern sind für die Kriminellen lohnend. Hier findest du eine Auflistung der persönlichen Informationen, auf die sie es abgesehen haben und wie sie diese missbrauchen können.

Wie gelangen die Betrüger an die Daten ihrer Opfer? Hier muss unterschieden werden zwischen dem Datendiebstahl im Internet und dem in der „echten” Welt. Wir erklären 9 Betrugsmaschen, die online und offline auftreten.

Datendiebstahl online: Phishing, Malware und Co.

Cybercrime basiert laut dem BKA in den meisten Fällen auf Identitätsdiebstahl. Durch das Hacken oder Ausspähen von Passwörtern erhalten die Betrüger beispielsweise Zugriff auf Online-Konten, E-Mail-Dienste sowie weitere Ressourcen, mithilfe derer sie sich wirtschaftlich bereichern oder anderweitig Schaden anrichten. Mit den gestohlenen Daten können sie unter anderem online Verträge abschließen, Waren und kostenpflichtige Dienstleistungen bestellen, Überweisungen und Abbuchungen von fremden Konten tätigen und Kredite beantragen. Darüber hinaus können die Betrüger die entwendeten Identitäten und Daten auf virtuellen Schwarzmärkten im Darknet verkaufen. Die Liste der Folgen ist lang und reicht von finanziellen und Reputationsschäden bis zur Schädigung der Bonität. Wie aber kommen die Täter an sensible Daten wie Passwörter oder Kontonummern?

Im Folgenden erläutern wir die am häufigsten auftretenden Methoden, persönliche Daten im Internet abzugreifen, und ihre Funktionsweisen:

1. Phishing:

Eine der am weitesten verbreiteten Betrugsmaschen im Internet ist das sogenannte Phishing. Phishing bezeichnet den Versuch, mit präparierten E-Mails, SMS oder Chatnachrichten den ahnungslosen Empfänger dazu zu verleiten, auf Links in dieser E-Mail zu klicken oder einen Dateianhang zu öffnen und seine persönlichen Daten preiszugeben - unter der Androhung, dass andernfalls das Konto eingeschränkt oder gesperrt wird.

Der Klick auf einen solchen Link leitet das Opfer auf eine manipulierte Website weiter, wo es dazu aufgefordert wird, persönliche Informationen wie Passwörter, PINs, Kreditkarten- oder Bankdaten anzugeben.

Wird der Anhang einer Phishing-Mail geöffnet, installiert sich Malware beziehungsweise Schadsoftware (siehe weiter unten) auf dem Rechner, Smartphone oder Tablet. Diese greift mit verschiedenen Methoden vertrauliche Informationen wie Passwörter oder Zugangsdaten ab, beispielsweise zu:

Online-Banking

Bezahldiensten

Social Media-Plattformen

Partnerbörsen

Online-Shops

Online-Auktionshäusern

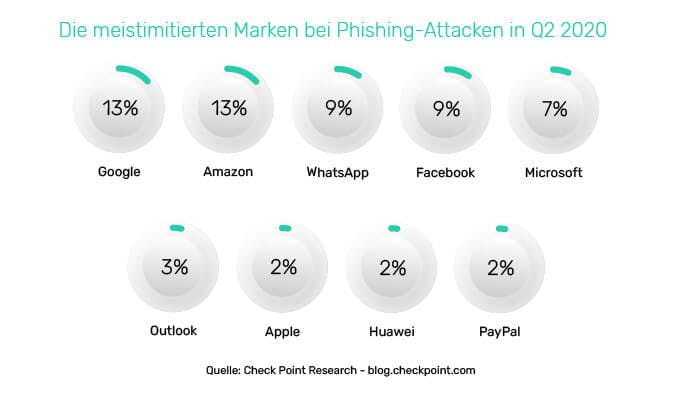

Um möglichst echt zu wirken, werden in den entsprechenden Nachrichten unter anderem bekannte Firmenlogos nachgeahmt.

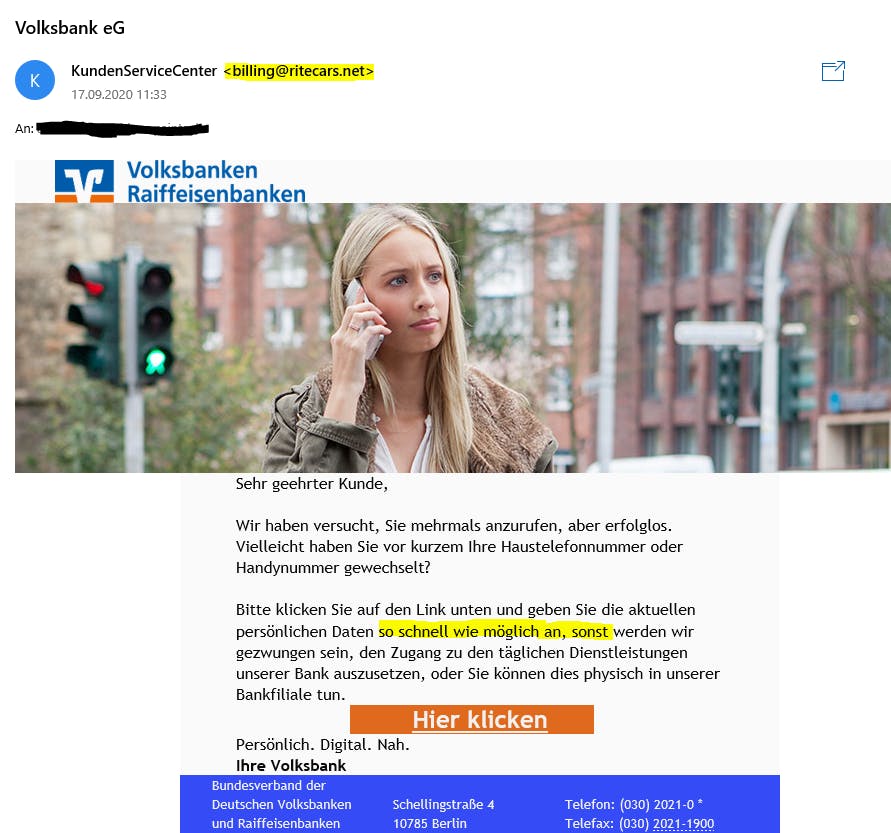

Hier ein typisches Beispiel für eine Phishing-Mail:

An diesem Beispiel können gleich mehrere Faktoren festgemacht werden, die die E-Mail als Phishing-Mail enttarnen:

Der Absender sieht verdächtig aus: Sowohl die Schreibweise „KundenServiceCenter” als auch die E-Mail-Adresse des Absenders lassen auf eine Betrugsabsicht schließen.

Keine direkte Anrede: Als Kunde einer Bank o.ä. wird man immer persönlich mit Namen angesprochen. Aber Achtung: Auch von einer persönlichen Anrede sollte man sich nicht täuschen lassen und zunächst den Rest der Nachricht untersuchen.

Aufforderung, auf einen Link in der E-Mail zu klicken, um persönliche Daten einzugeben: Seriöse Unternehmen oder Banken werden in einer E-Mail, SMS oder Chatnachricht niemals zur Eingabe persönlicher Daten auffordern!

Die Formulierung „so schnell wie möglich”: Phishing-Mails üben typischerweise Druck auf den Empfänger aus, indem die persönlichen Daten “möglichst schnell” oder “umgehend” eingegeben werden sollen.

Buttons: Das Design sowie die Aufschrift „Hier klicken” wirken unseriös und stümperhaft.

Oft erkennt man einen Phishing-Versuch schon daran, dass man selbst gar nicht Kunde bei der Bank oder dem Unternehmen ist, von der oder dem die Nachricht stammt. Oder aus dem E-Mail-Text wird klar, dass die vermeintlich offene Rechnung im Anhang zu einer Bestellung gehört, die man definitiv nicht getätigt hat.

Grundsätzlich gilt: Egal, wie authentisch eine Nachricht aufgemacht ist, niemals sollten ungeprüft Links angeklickt oder Dateianhänge geöffnet werden!

Tipp: Bei verschiedenen Verbraucherzentralen kann man sich online darüber informieren, welche Phishing-Methoden aktuell im Umlauf sind und sieht dort Bilder der gefälschten Nachrichten.

2. Spam:

Die Anzahl der Spam-Mails war 2019 knapp dreimal höher als im Vorjahr, was das BKA als drastische Steigerung bezeichnet.

Diese Betrugsmethode basiert auf E-Mails, die massenhaft und ungezielt verschickt werden. Hier unterscheidet man zwischen harmlosem Spam, der lediglich unerwünschte Werbung enthält, und gefährlichem Spam. Letzterer besteht aus Nachrichten mit präparierten Links und Dateianhängen, die maliziösen Code enthalten. In seiner gefährlichen Variante wird Spam für Phishing-Angriffe (siehe weiter oben) genutzt, um sensible Daten auszuspähen und abzugreifen.

3. Malware / Schadsoftware:

Unter diesen Begriffen sind Programme mit schädigenden Funktionen zusammengefasst, welche auf fremden Geräten Daten ausspähen und weiterleiten oder verschlüsseln oder das betroffene Gerät fernsteuern. Darunter fallen unter anderem Trojaner, Viren, Botnets, Spyware und Adware. Kurz gesagt ist Malware ein bösartiger Code. Eine Infektion mit Malware tritt dann auf, wenn eine Aktion ausgeführt wird, durch die das Schadprogramm heruntergeladen wird. Bei einer solchen Aktion kann es sich um das Klicken auf einen Link in einer E-Mail oder um das Aufrufen einer schädlichen Webseite handeln.

Laut dem BKA tritt Malware am häufigsten in Anhängen und Links von Phishing- und Spam-Mails auf. Diese E-Mails werden im Namen von bekannten Unternehmen und Institutionen verschickt und sehen in der Regel sehr echt aus.

Öffnet der Mailempfänger den Anhang einer solchen E-Mail - häufig ein PDF- oder Worddokument -, installiert sich die Schadsoftware im System des betroffenen Geräts und wird zur Ausführung gebracht. Dasselbe passiert, wenn ein Link angeklickt wird, der dann zu einer maliziösen Website führt, die den Code auf dem System installiert. Der User merkt von diesen Vorgängen in den meisten Fällen nichts.

Es gibt verschiedene Malware-Varianten und die Internetkriminellen entwickeln ständig neue. Für das Jahr 2019 wurden vom BKA mehr als 300.000 neue Malware-Varianten pro Tag identifiziert, und es geht von einer viel höheren Dunkelziffer aus. Ausführungen dieser Varianten sind unter anderem sogenannte Ransomware (siehe weiter unten), der Trojaner „Emotet”, Info-Stealer, die Kontodaten und Passwörter stehlen, sowie ferngesteuerte Tools, mit denen Tastaturanschläge mitgeschnitten werden (Keylogging), um so an Zugangsdaten wie zum Beispiel Passwörter zu gelangen.

Für mobile Endgeräte sind speziell programmierte Schadprogramme im Umlauf, die sich über verseuchte Apps auf dem Smartphone oder Tablet installieren. So gab es im letzten Jahr mehr als vier Milliarden Varianten von Malware allein für das Betriebssystem Android. Typische Ausführungen sind sogenannte Adware und Spyware, die von Usern zum Beispiel aus dem Google Play Store heruntergeladen und installiert werden.

Adware führt dazu, dass das infizierte Gerät plötzlich von zahllosen Werbeanzeigen überschwemmt wird, die sich nicht mehr schließen lassen - teilweise sogar auf dem Sperrbildschirm. Darüber hinaus sammelt Adware Informationen auf dem Gerät und kann zu maliziösen Websites umleiten.

Bei Spyware handelt es sich um Schadprogramme, die ohne das Wissen des Users dessen Aktivitäten wie Surfgewohnheiten auf dem Gerät ausspionieren und an unbefugte Dritte weiterleiten.

Beide Formen gehören zur gefährlichsten Malware, da sie vom Nutzer unbemerkt agieren und dessen digitale Identität stehlen können. Apps sollten daher nur von vertrauenswürdigen Anbietern beziehungsweise offiziellen Stores bezogen werden. Deren Sicherheitsüberprüfungen werden immer weiter verschärft.

4. Ransomware:

Eine Spezialform von Malware ist die sogenannte Ransomware. Damit sind Schadprogramme gemeint, durch deren Auswirkungen der Datenhalter oder Betreiber eines IT-Systems wirtschaftlich erpresst werden soll. Das wird erreicht, indem die verwendete Malware beispielsweise den Zugriff auf Daten eines digitalen Systems versperrt oder verschlüsselt. Für die Entsperrung beziehungsweise Entschlüsselung der Daten wird vom Opfer ein Lösegeld gefordert. Nicht immer werden dabei trotz Zahlung des Lösegelds die verschlüsselten Daten wieder hergestellt, manchmal sogar zerstört.

Ransomware kann über verseuchte Dateianhänge von E-Mails (siehe Phishing-Mails) in ein Computersystem gelangen. Die E-Mails werden oftmals im Namen von Behörden, offiziellen Einrichtungen oder bekannten Unternehmen verschickt und fordern den Empfänger auf, den Dateianhang zu öffnen.

Im vergangenen Jahr wurden laut dem BKA Angriffe mit Ransomware häufig als Initiativbewerbungen getarnt. Aber auch Sicherheitslücken in der IT-Infrastruktur von Unternehmen können dazu führen, dass Ransomware ein System infiziert.

Betroffen sind in erster Linie Unternehmen, Behörden und öffentliche Einrichtungen, aber auch Privatpersonen können Opfer werden. Das BKA berichtet, dass sich der Trend von Ransomware-Angriffen auf Unternehmen im Jahr 2019 fortgesetzt und die Intensität dieser Cyberattacken weiter zugenommen hat.

5. Datenklau bei der Wohnungs- und Jobsuche:

Bei dieser Methode versuchen die Betrüger, Ausweisdaten von Wohnungs- oder Arbeitsuchenden abzugreifen, indem sie mit falschen Angeboten und vorgetäuschtem Identverfahren die Opfer dazu bringen wollen, Fotos ihrer Ausweise preiszugeben.

Hierbei soll das Opfer entweder Fotos seines Ausweises per WhatsApp an den Anbieter der Wohnung oder des Jobs schicken. Oder man soll die eigene Identität vermeintlich per Identverfahren verifizieren, welches dann in dem Moment abbricht, in dem das Opfer seinen Ausweis in die Kamera gehalten hat.

Datendiebstahl tritt auch in der Offline-Welt auf

Die Methoden, mit denen Betrüger versuchen, sich Zugang zu persönlichen Informationen zu verschaffen, sind vielfältig. Gut zu wissen: Sie beschränken sich nicht auf das Internet. In der Tat werden Daten oft in der analogen Welt gestohlen. Datenschutz und Datensicherheit sollten also auch außerhalb der Online-Welt ernst genommen werden. Doch wie kommen Betrüger hier an persönliche Daten? Diese vier Methoden sind gängig:

6. Briefpost: Die Betrüger durchsuchen beispielsweise den Papiermüll nach entsorgten Briefen, die persönliche Daten enthalten.

7. Geldautomat: Durch eine oben am Geldautomaten unscheinbar befestigte Kamera gelangen die Kriminellen an die Kontonummer und die Persönliche Identifikationsnummer (PIN).

8. Personalausweis: Gestohlene Ausweise benutzen Betrüger immer häufiger, um damit Kredite aufzunehmen, Bankkonten zu eröffnen oder Straftaten wie Geldwäsche zu begehen.

9. Telefon: Um an das Geld ihrer Opfer zu gelangen, geben sich die Betrüger als Mitarbeiter eines seriösen Unternehmens aus, beispielsweise der Datenschutzbehörde oder der Verbraucherzentrale, und bieten am Telefon dubiose Services gegen Bezahlung an.

Tatort Briefkasten

Immer weniger Briefe landen heutzutage in unseren Briefkästen, doch wichtige persönliche Informationen, wie beispielsweise Bank- und Versicherungsdaten sowie Versicherten- oder Kreditkarten, werden nach wie vor mit der Post versendet. Doch der Briefkasten ist nicht sicher: Erst vor einem Jahr wurde medial ein Fall bekannt, in dem ein Online-Betrüger dutzendweise Briefe aus Briefkästen gestohlen hatte, um an die Bankdaten der Betroffenen zu gelangen. Mit diesen Informationen hatte er wiederholt Waren im Wert von mehreren hundert Euro auf Kosten der Opfer bestellt, um sie weiterzuverkaufen.

Kriminelle gelangen darüber hinaus an vertrauliche Daten, indem sie den Papiermüll durchsuchen und achtlos entsorgte Briefe herausfischen. Wer Kontoauszüge, Rechnungen, Lebensläufe und ähnliche Dokumente ungeschreddert in die Papiertonne wirft, macht es Betrügern leicht.

Better safe than sorry: So schützt du deine Daten

Nach Einschätzung des BKA stellen Cyberangriffe eine Bedrohung dar, die zahlenmäßig stetig zunimmt, intelligenter wird und die vor dem Hintergrund technologischer Entwicklungen und der fortschreitenden Digitalisierung weiter steigen wird. Darüber hinaus werden die Cyberkriminellen und ihre Methoden immer anpassungsfähiger. So nutzen sie beispielsweise aktuelle gesellschaftliche, soziale oder politische Inhalte für die Gestaltung ihrer Phishing- und Spam-Mails.

Einen hundertprozentigen Schutz davor, dass personenbezogene Daten gestohlen und missbräuchlich verwendet werden, gibt es nicht. Unternehmen und Privatpersonen haben jedoch Optionen, das Risiko eines erfolgreichen Cyberangriffs zu reduzieren und es den Betrügern schwer zu machen, an ihre Daten zu kommen. Egal, ob im privaten oder im beruflichen Umfeld: Jeder sollte auf die eigenen Daten achten, E-Mails von Unbekannten skeptisch gegenüber sein und gängige Standards bei der Sicherung von Zugängen und Daten beachten.

Hier findest du einen Überblick, was du konkret für die Sicherheit deiner Daten tun kannst:

Klicke niemals auf Links in E-Mails oder sonstigen Nachrichten, die dich dazu auffordern, sensible Daten wie Passwörter oder Kontodaten einzugeben. Auch nicht, um „weitere Informationen” zu erhalten.

Öffne keine unbekannten Dateianhänge in E-Mails oder sonstigen Nachrichten.

Übermittle deine vertraulichen Daten (Login-Daten, Kontodaten usw.) niemals per E-Mail, SMS, Chatnachricht oder am Telefon.

Achte darauf, dass du komplexe Passwörter nutzt und diese von Zeit zu Zeit änderst. Nutze für jeden Zugang ein eigenes Passwort. Auch empfiehlt es sich, einen Passwort-Manager zu verwenden.

Gib bei Online-Diensten keine vertraulichen Daten preis, die nicht unbedingt erforderlich sind, beispielsweise das Geburtsdatum.

Installiere Anti-Viren-Programme, Firewalls und andere Schutzprogramme auf deinen Geräten und aktualisiere diese regelmäßig.

Führe regelmäßig Sicherheits-Updates auf deinen Geräten durch.

Lege regelmäßig Back-ups deiner Systeme an.

Vertraue nur offiziellen Websites und Apps.

Melde merkwürdige Aktivitäten und Abweichungen in deinen Accounts umgehend dem jeweiligen Betreiber.

Identitätsdiebstahl:

Identitätsdiebstahl: die Gefahr aus dem Internet

Opfer von Identitätsdiebstahl? Das kannst du tun!

Darum kann Identitätsdiebstahl deine Bonität ruinieren

Verloren oder gestohlen:

Portemonnaie gestohlen? Dann solltest du schnell handeln!

Ausweis verloren oder gestohlen